Sécurité et User Experience

Dans la plupart des cas, afin d’assurer la sécurité et prévenir le vol de données privées et personnelles, on s’appuie sur de méthodes basées sur la connaissance – username, password – ou sur la possession virtuelle d’un jeton – ou physique avec l’utilisation d’une carte.

Si aujourd’hui ce sont les techniques les plus diffusées, il est de plus en plus évident qu’elles ne sont pas à l’abri de vol, de perte ou d’oubli.

Le problème du vol d’identité, qui consiste à se faire passer pour d’autrui en présentant des identifiants volés ou des preuves d’identité falsifiées, suscite une attention croissante, en raison de son coût financier et social élevé.

D’un autre côté, on est désormais submergé par une pléthore de passwords et questions de sécurités que nous devons rappeler afin d’accomplir un grand nombre de nos activités quotidiennes, ce qui engendre un bas niveau d’User Experience. Et si on pouvait avoir une ‘clé’, qui est toujours avec nous, que l’on ne peut pas nous voler et que nous ouvrait toutes les portes ?

Universal Access : les enjeux de la sécurité

Si on peut définir la cybersécurité comme l’ensemble de technologies et pratiques afin de protéger l’intégrité, la disponibilité et la confidentialité des données industrielles et personnelles, on s’aperçoit que toutes nos actions quotidiennes en sont impactées.

Un des champs de recherche les plus récents concerne les enjeux de l’Universal Access (UA). L’objectif primordial de l’UA de l’interaction homme-machine est de permettre à tous, quels que soient leur infrastructure, leur localisation géographique, leur âge, leur formation ou éventuellement leur handicap, l’utilisation et les avantages des technologies de l’information.

Si le but est de chercher à fournir de l’utilité à des technologies de l’information modernes ainsi qu’au plus grand nombre possible d’individus, la sécurité est essentielle à la fonctionnalité de celle-ci. Plus l’adoption de l’UA dans le monde réel augmente, avec la gravité des problèmes de sécurité et de confidentialité qui en découlent, augmentera également.

Les challenges de la cybersécurité et la quête pour une meilleure UX ont conduit à la naissance de systèmes de sécurité basés sur la biométrie.

Biométrie comme réponse aux challenges de la cybersécurité

La biométrie est la technique de vérification d’un individu par une ou plusieurs caractéristiques physiologiques uniques utilisées pour en authentifier l’identité. Elle a été originairement conçue comme technique d’identification dans le champ des investigations criminelles, une des applications la plus diffusée étant la prise d’empreintes digitales.

La combinaison des systèmes de données biométriques et des technologies de reconnaissance / identification biométriques crée les systèmes de sécurité biométriques dont le scope est d’assurer l’authentification de l’individu pour lui permettre un accès sécurisé.

Ils existent de nombreuses méthodes qui peuvent être utilisées et qui diffèrent par leur caractéristique – capturée afin d’authentification – reconnaissance faciale – lecture d’empreinte digitale – reconnaissance de voix – scanner d’iris – reconnaissance de veines et le plus récent système biométrique à base del’ ADN. Ce qu’elles ont en commun est le schéma de fonctionnement.

Les systèmes d’authentification biométrique produisent une décision d’authentification basée sur une comparaison avec une entrée fournie par l’utilisateur et une base de données d’enregistrements précédemment échantillonnée.

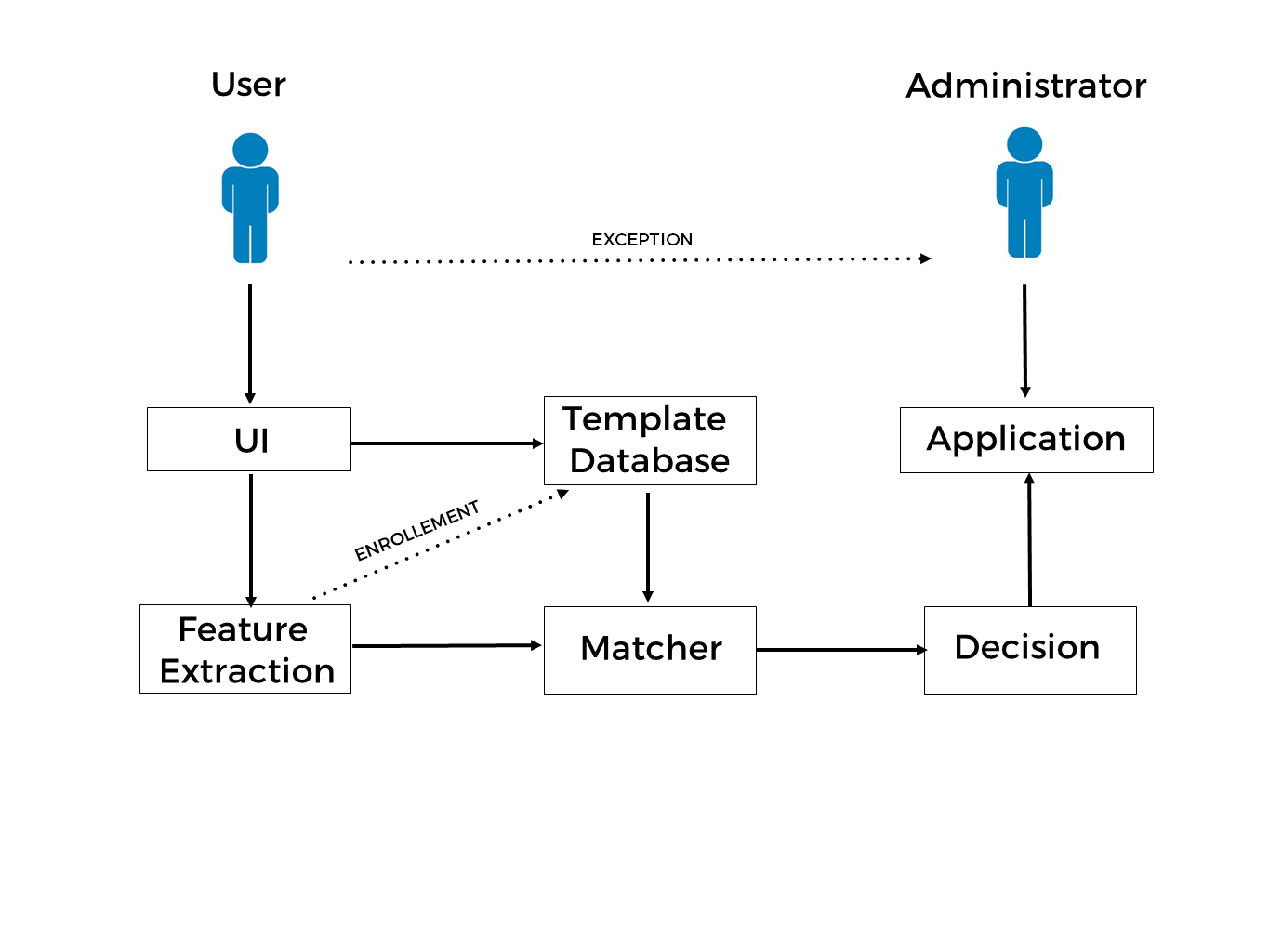

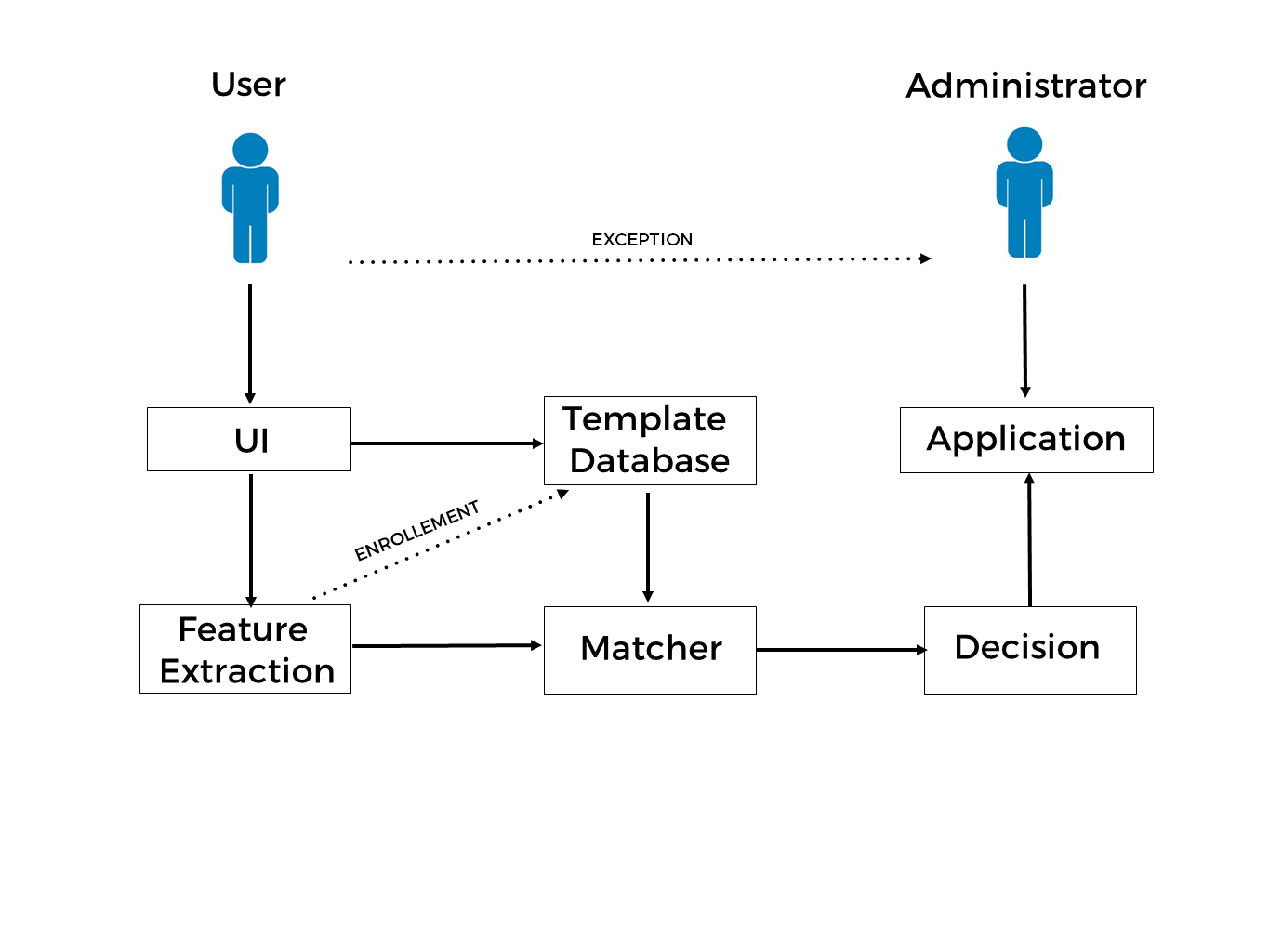

L’authentification commence par l’acquisition des traits biométriques de l’utilisateur à l’aide d’un capteur (UI) adapté à cette modalité (Feature Extraction). Les données échantillonnées sont traitées pour isoler le trait souhaité et réduire la quantité de bruit présent. Les traits sont ensuite transformés (Enrollement) en modèles et stockés dans le Template Database. Par la suite, les modèles stockés peuvent être comparés à de nouveaux échantillons par le Matcher afin d’autoriser ou de rejeter une personne désirant accéder (Decision).

Les systèmes biométriques doivent souvent fournir une autre méthode d’authentification (telle qu’une carte de photo d’identité) pour gérer les exceptions qui se génèrent si la méthode principale de vérification ne fonctionne pas. C’est dans ce scenario qu’intervient l’administrateur.

Une exception peut se produire par coïncidence (en raison de capteurs ou d’instructions de mauvaise qualité), à cause d’un trait manquant chez l’utilisateur ou explicitement, dans le cadre d’une attaque délibérée. L’administrateur doit vérifier les informations d’identité de l’utilisateur à l’aide d’autres moyens afin de prendre la décision d’autorisation manuellement.

Avantages et désavantages

La biométrie représente un choix naturel pour la mise en œuvre de l’authentification dans les systèmes UA. Le potentiel d’intégration efficace de la sécurité et de la UX est plus important avec la biométrie qu’avec d’autres méthodes plus traditionnelles d’authentification. Si elles sont correctement mises en œuvre, les données biométriques peuvent concilier les atouts de l’authentification des utilisateurs en matière de sécurité et de facilité d’utilisation, sans nécessiter de mémorisation ni de jetons.

Les détracteurs de cette technologie débattent autour des problèmes non négligeables que son utilisation pourrait générer, tels que :

- Le maintien de la confidentialité des informations des utilisateurs

- Function Creep : le processus de collecte excessive de données inutiles pouvant être utilisées par le système, cela pouvant se produire sans que l’utilisateur ou le collecteur le sachent.

- Capacités de suivi : le système biométrique dispose de nombreuses bases de données contenant des informations personnelles et des informations des secteurs public et privé, ce qui soulève de nombreuses questions quant à la préservation de l’anonymat de chaque personne.

De l’autre côté, la technologie de la biométrie présente de nombreux avantages, notamment :

- Haute sécurité : chaque trait utilisé lors de l’identification est une propriété unique d’un utilisateur. Il est extrêmement difficile, voire impossible, de dupliquer ou de partager des données biométriques avec d’autres utilisateurs.

- Efficacité améliorée : la probabilité que deux utilisateurs aient la même identification dans le système est presque nulle

- Réduction des coûts liés à la fraude et à l’administration des mots de passe,

- Facilité d’utilisation

- Efficience : la plupart des systèmes de sécurité biométriques sont faciles à installer et nécessitent peu de financement pour l’équipement, à l’exclusion du système biométrique à ADN

Enfin, les traits biométriques ne peuvent pas être perdus, volés ou oubliés….

Si les avantages sont tels de prévoir une large diffusion des techniques basées sur la biométrie, on peut envisager dans un futur proche une recrudescence de la demande de compétences – en cybersécurité, en développement d’algorithmes d’extraction et échantillonnage des traits biométriques…- exprimée par tous les domaines applicatifs industriels.